命运与共 诚信前行—默安CTO云舒谈云计算时代企业安全建设

命运与共 诚信前行—默安CTO云舒谈云计算时代企业安全建设

近日,第一届ASC安全峰会在哈尔滨香格里拉酒店成功举行。本届峰会以“命运与共·诚信前行 打造网络空间安全共同体”为主题,旨在分享最先进的网络安全技术和解决方案,展示网络安全最新成果,为“网络强国、数字中国、智慧社会”建设保驾护航,共同推动国家信息化建设与黑龙江网络安全事业的同步健康发展。

在政策和数字化转型浪潮的推动下,企业上云趋势愈加明显,未来安全将会在云计算这个大前提下进行。企业将会被分为两类,一类是建设云、使用云的企业,这类企业的云安全需求相对清晰,另一类则是不建云的企业,但实际上也并没有与云脱离关系,在日常工作中依然使用到SaaS云,由于没有体现在明面,容易被安全管理人员忽视。基于以上问题,默安科技CTO云舒在此次峰会上作了题为《云计算时代企业安全建设》的主题演讲,对这两类企业应该如何保障安全做了全面的解答。

建云、用云企业的安全

企业要做好云安全,首先要明确云服务商和使用方的责任边界,以避免责任不清导致的安全防护不到位,了解清楚安全责任后再进行云安全管控,达到事半功倍的效果。

- 公有云安全责任

云安全有责任共担模型,云服务商仅提供最底层的安全体系,如云网络、主机、IDC的安全。而云的使用方具有云上系统的安全管理责任,其中包括云主机的认证授权系统、虚拟云网络等的安全。

公有云安全责任共担模型

如何保障云上系统的安全?

使用方的云上安全可以通过使用云安全市场中各种租户安全产品、如云WAF、DDoS防御、云主机安全Agent、SaaS化的漏扫等方式来保障,使用方自行开发的业务系统在上云前建议做安全检查来降低风险。

- 私有云安全责任

私有云的安全责任全部由企业自行承担,意味着企业需要保障从建云到用云全程的安全。

私有云建设阶段

私有云的两种组建方式及安全管理办法:1、第三方商业建云服务,通过SLA(服务等级协议)让云服务商承诺云平台自身安全。2、开源产品自建云,通过部署漏洞扫描产品、关注kvm、openvswitch等基础组件安全通告来保障云平台自身安全。

私有云运营阶段

企业需要宏观层面上的基础安全防护,以抵挡DDoS攻击和网络层异常攻击,并且做网络日志留存分析,以符合网络安全法。

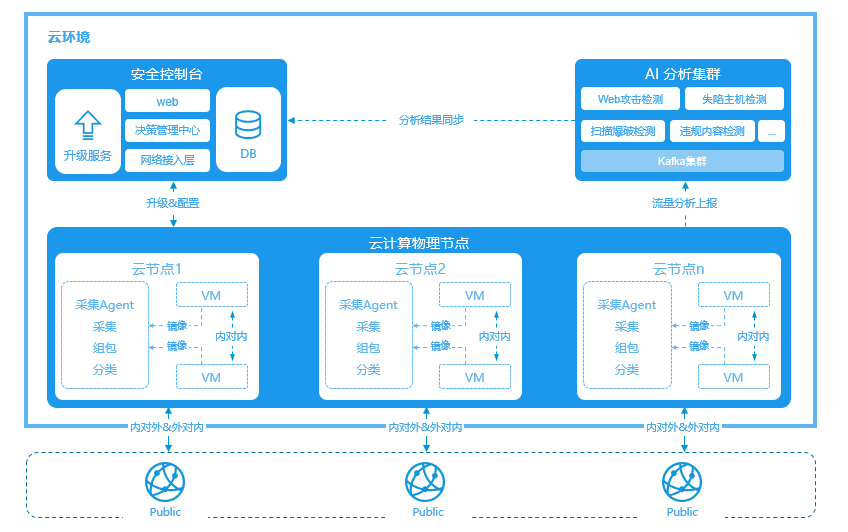

私有云上“东西向攻击的问题”

即云主机间攻击的问题,传统的安全方案是无法处理的,推荐的方案是在每一台宿主机上起一个安全虚拟机进行流量处理,减少网络设备的负载。

这种方案的优点是:

1、与云平台WEB API整合,自动化分布式部署,随着云节点伸缩而伸缩;

2、与SDN接口对接,自动导入流量,自动下发拦截策略;

3、旁路部署模式,不对平台核心组件更改劫持,安全稳定。

- 混合云安全责任

混合云作为企业未来使用云的方式,通常是将自建的私有云部署非互联网的业务,以及部署有重要数据、敏感数据的业务系统,把前端的业务系统放到公有云上。

除根据上文提到的公有云和私有云的安全责任划分进行安全管控外,混合云还存在一个特殊的问题,缺乏统一的安全管理平台、数据割裂无法进行统一的机器学习大数据分析。

解决办法是企业可以使用安全代理的方式,整合所有的云平台,获取各个云平台上的云资产,将所有的数据汇总到安全管理集中平台上统一做安全分析及处理。安全代理的方式可以将割裂的数据整合,统一的向各个平台下发安全策略,从根源上解决混合云的基因问题。

基于以上分析,企业建云、用云的安全问题可以基本解决,而在上云前最好做安全检查,将传统的DevOps转变成DevSecOps,让安全贯穿整个生命周期来解决上云前的安全隐患。

云时代,不建云的企业的安全重点

企业通常认为不使用云计算就等于没有用云,这个逻辑是错误的。企业的员工使用的一系列如SaaS软件、云盘实际上都等于变相地使用了云,企业的数据和资产很可能通过这些方式被泄露。

某咨询公司近日爆出公司史上最严重的黑客攻击事件,超过500万份内部邮件疑遭泄露,这些邮件中包含了大量客户的敏感信息和知识产权。

从以上事例来看,企业应如何保障数据和资产不被泄露出去?

第一种方法是使用扫描器对SaaS软件、云盘进行扫描,检测企业相关的数据是否被泄露,另外一种方法是在企业内部署安全产品去发现问题,例如DLP或CASB。

云时代的安全理念

在云时代,传统基于边界防御的策略已经逐步失效,应该有新的假设,假设边界防御已经被突破并且进入了内部,这时应该怎么做?应采用多点的、网状的结构去发现攻击,即把传统的蜜罐结合新的技术,设置虚假情报诱饵,形成一种叫欺骗防御的技术。

总的来说,在云时代,企业和机构需要一套新的能够适应云的安全体系以应对挑战。

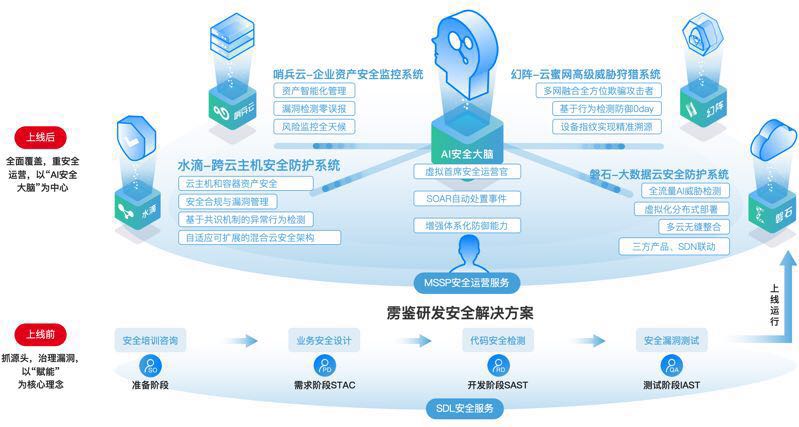

针对云上安全问题,默安科技发布云平台安全大脑,能通过体系化自研产品的联动,实 现自动化的检测响应体系,为企业提供一套以AI决策为核心,集云平台的运营安全、混合云安全统一管理、资产风险监控,以及高级威胁狩猎于一体的全链路安全解决方案。同时,默安科技也关注上云前的安全检查,在信息系统上线之前,通过研发阶段的源头治理,以赋能的方式为企业解决研发过程中的安全问题,帮助企业在业务上线前消灭99%的高危漏洞。